Настройване на OpenVPN на Windows и Ubuntu какво, защо и как

- 4409

- 542

- Sheldon Heller

Съдържание

- Обхват и предимства на OpenVPN

- Площ на кандидатстване

- Предимства

- Настройка OpenVPN под Windows

- Инсталиране и конфигуриране на частта на сървъра

- Настройка на клиентската част

- Връзка

- OpenVPN настройка под Ubuntu

- Настройка на сървърната част

- Настройка на клиентската част

Интернет е като морето. Със изпратените данни като кораб по време на пътуване може да се случи всичко: те могат да бъдат повредени, да потънат в потока от информация или да станат плячка на „пирати“. Виртуалните частни мрежи (VPN, VPN) са подпомогнати за защита на особено ценни данни от кражби и загуби - системите на затворени канали (тунели), които са изградени вътре в друга, по -голяма мрежа. Един от видовете VPN е OpenVPN.

Искате да научите как да създавате виртуални частни мрежи бързо и лесно? Нека поговорим за предимствата на протокола OpenVPN, както и за настройките на сървъра и клиентската част на Windows и Ubuntu, собственост на него.

Обхват и предимства на OpenVPN

Площ на кандидатстване

- Създаване на сигурни корпоративни мрежи. Разстоянието между възлите на такива мрежи няма значение.

- Защита на информацията в отворени обществени мрежи.

- Връзка с Интернет на няколко хостове чрез общ шлюз.

- Достъп до забранени уеб ресурси.

Предимства

- Всичко е безплатно. Повечето от нас няма да откажат безплатен Wi-Fi в кафене или в парка, но трафикът, предаван от такава връзка, не е защитен от прихващане. Безплатен OpenVPN ще го насочи към затворен тунел, така че вашите вход, пароли и друга секретна информация определено няма да доведат до грешни ръце.

- За да направите мрежата си защитена, не е необходимо да купувате допълнително оборудване.

- Целият предавания трафик е компресиран, което осигурява висока скорост на комуникация (по -висока от това при използване на iPSEC).

- Гъвкавите настройки за цялата сложност ви позволяват да конфигурирате VPN.

- Използването на няколко надеждни алгоритми за криптиране осигурява много висока степен на защита на данните.

- Не се изисква преконфигуриране или изключване на пожари (мрежови екрани) и NAT (технология за преобразуване на IP адреси в TCP/IP мрежи).

- Протоколът поддържа всички основни операционни системи.

- За инсталиране и настройки на софтуера не се нуждаете от задълбочени познания по мрежови технологии и дори при неспециалист е нужно няколко минути.

Настройка OpenVPN под Windows

Инсталиране и конфигуриране на частта на сървъра

Тъй като повечето от нас използват Windows OS, опознаването на технологията OpenVPN ще започнем с нея. Така че, изтеглете подходящата дистрибуция от официалния сайт и стартирайте инсталацията.

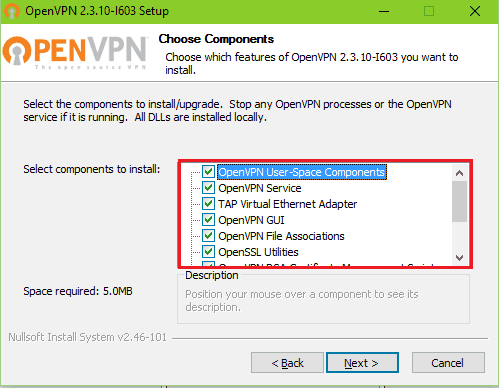

В списъка "Изберете компоненти за инсталиране"(Изберете компонентите за инсталиране) Маркирайте всичко.

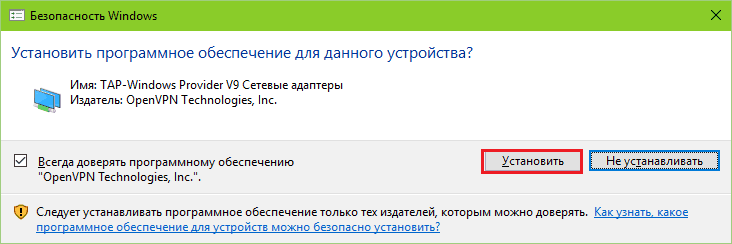

Съгласете се да инсталирате драйвера на виртуалния мрежов адаптер Докоснете Windows Adapter V9.

Инсталиран? Сега ще създадем VPN ключове и сертификати.

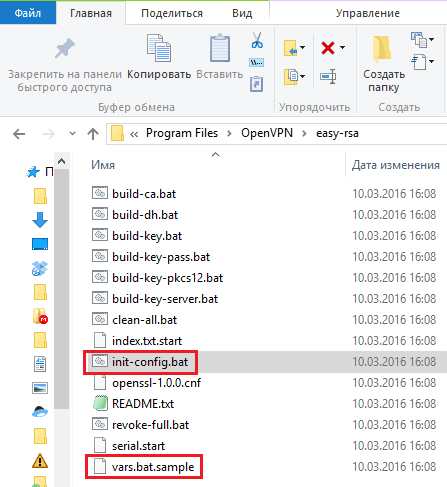

- Отиваме в каталога на ProgramFiles %/OpenVPN/Easy -RSA и стартираме пакета Init-config.Прилеп - Той копира файла в същата папка Vars.Прилеп.проба като Vars.Прилеп. В бъдеще пакет от екипи Vars.Прилеп Ще зададе променливи за генериране на сертификати.

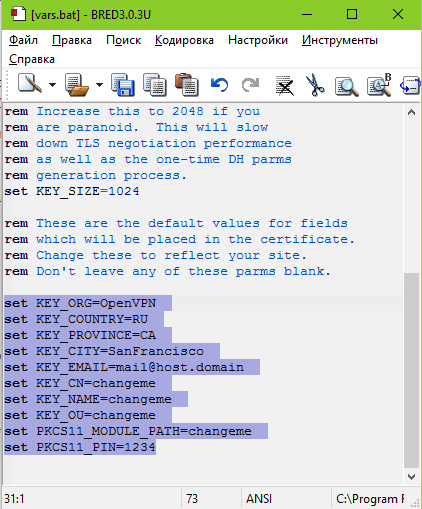

- След създаване Vars.Прилеп Отворете го с тетрадка и го предпишете в избраните линии (след "=") всякакви данни. Ние поддържаме промените.

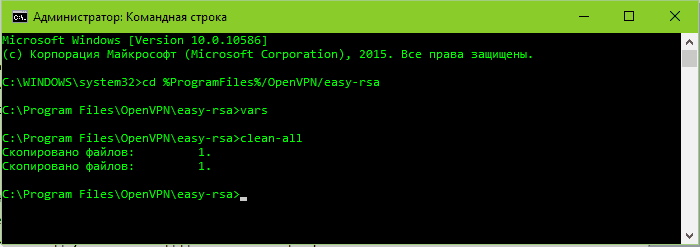

- След това стартираме командния ред от администратора и следваме инструкциите за прехода в /лесен -rs (CD %Програмните файлове%/Openvpn/Лесно-RSA). След това бягаме последователно Vars.Прилеп И Чисти-всичко.Прилеп (Зареждаме променливите и изтриваме създадените по -рано клавиши).

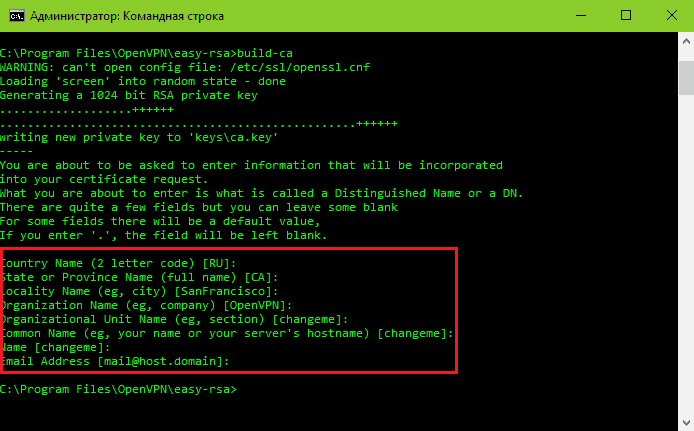

- Изпълняваме пакет от команди Изграждане-CA.Прилеп - Това ще създаде нов основен сертификат в каталога на ProgramFiles %/OpenVPN/Easy -RSA/Keys. Попълнете данни за името на организацията и т.н.

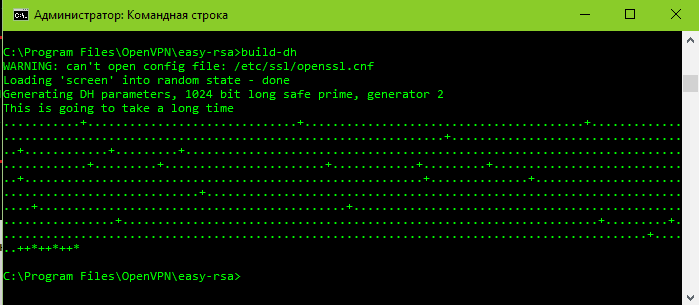

- Стартиране Изграждане-Dh.Прилеп - Това създаваме ключа на Diffe Helman. Файл ще се появи в папката /Keys DH1024.Пем.

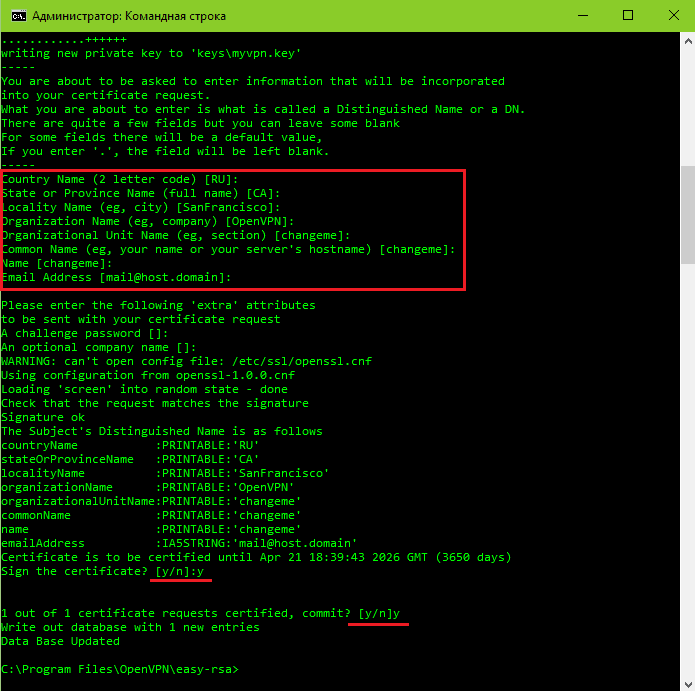

- От своя страна - Ключът на сървъра: Следвайте инструкцията Изграждане-Ключ-Сървър Myvpn ("MyVPN" е името на сървъра, можете да посочите всеки друг). Блок на въпроси, започващи с „Име на страната“, пропускаме, натискаме Enter. На последните два въпроса - „Подпишете сертификата?"И на следващия, ние отговаряме" Y ".

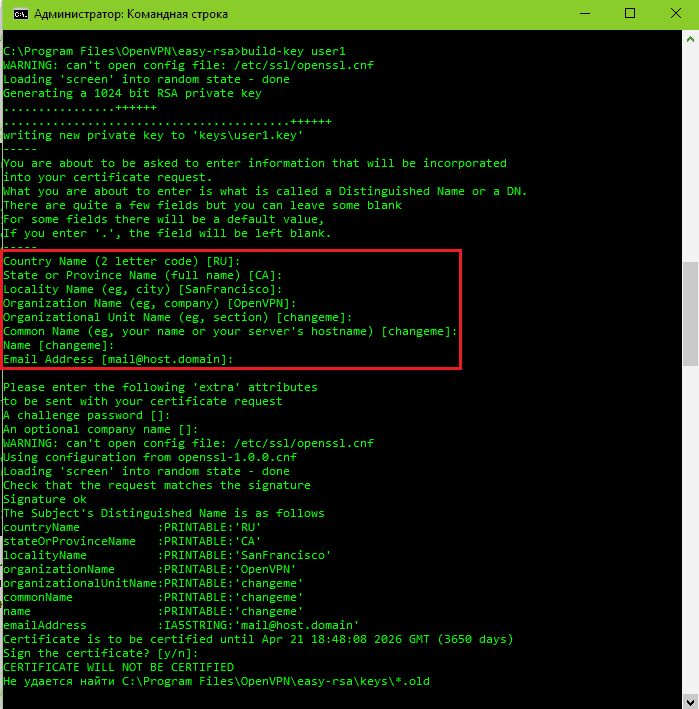

- На следващо място, трябва да получим ключа на клиента: изпълняваме Изграждане-Ключ user1 (User1 - Име на клиента, можете да замените с друг). Ако има няколко клиентски компютъра, повтаряме операцията за всички, без да забравяме да променим името. Блокът, кръгъл от рамката, както преди, пропуска.

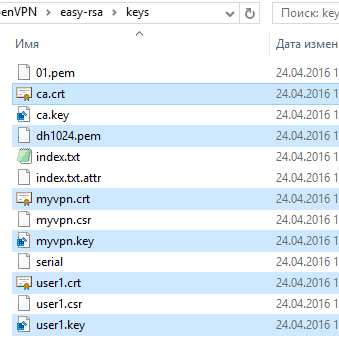

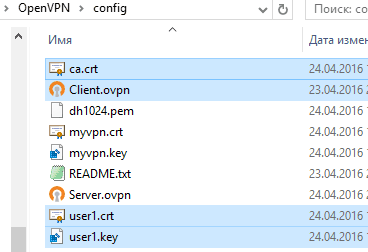

- След това копираме от папката / /Лесно-RSA/Клавиши V / /Openvpn/Config Следните файлове: DH1024.Пем, CA.Crt myvpn.Crt, Myvpn.Ключ, user1.Ключ, user1.Crt. Последните четири могат да бъдат извикани по различен начин. Защо, мисля, че е ясно.

- След това в същата папка създаваме конфигурационен файл на сървъра. Ние копираме директивите по -долу в бележника и, ако е необходимо, променяме техните параметри на нашите. Запазваме документа с разширението .Ovpn И име "Сървър".

# Интерфейс (L3-тунел)

Dev Tun

# VPN работен протокол

PROTO UDP

# Използван порт (можете да посочите всеки безплатен)

Порт 1234

# Списък на сертификати и ключове (обърнете внимание на имената)

CA CA.Crt

Cert myvpn.Crt

Ключов myvpn.Ключ

DH DH1024.Пем

# Тип криптиране на данни

Cipher AES-256-CBC

# Маркирайте обхвата на IP адресите

Сървър 10.10.10.0 255.255.255.0

# Ниво на информация за стрелба

Глагол 3

# Използваме компресия

Comp-lzo

Persist-key

Persist-Tun

MSSFIX

# Задайте максималния брой повтарящи се събития

Мут 25

# Броят на едновременните свързани клиенти (5)

Макс-клиенти 5

# Животният клиентски сесия

Keepalive 10 120

# Видимост от клиенти помежду си (разрешено)

Клиент-клиент

# Определете всеки потребител 1 адрес

Топологична подмрежа

# Задайте забавянето, преди да добавите маршрута

Маршрут-закъснение

#Поискайте, ако искаме да дадем интернет. DNS адреси, ние пишем тези, които са изписани в настройките на интернет връзката.

Натиснете "Redirect-Gateway def1"

Push "DHCP-OPTION DNS x.х.х.Х "

Push "DHCP-OPTION DNS x.х.х.Х "

Освен това, прочетете директивите на конфигурацията на сървъра Тук.

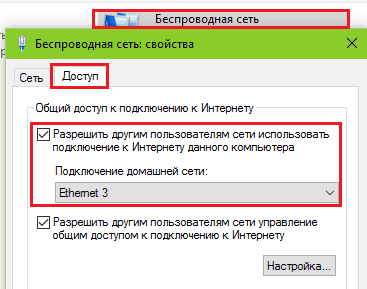

След това, за да разпространяваме интернет, отиваме в каталога на мрежовата връзка, отваряме свойствата на интерфейса, който гледа в глобалната мрежа, отидете в раздела "Достъп", сложи знака отсреща"Позволете на други потребители да използват тази връзка .. "И ние избираме виртуалния адаптер за адаптер за tap -windows v9 от списъка - според мен това е Ethernet 3.

- Създайте клиентски конфигурационен файл. Копирайте следващия текст в бележника и запазете документа с разширяването .OVPN под името "Клиент".

Клиент

Dev Tun

PROTO UDP

# IP или името на домейна на VPN сървъра и порта за връзка.

Отдалечен х.х.х.X 1234

CA CA.Crt

Cert user1.Crt

Ключов потребител1.Ключ

Cipher AES-256-CBC

Comp-lzo

Persist-key

Persist-Tun

Глагол 3

Други директиви на клиентската конфигурация вижте Тук.

Настройка на клиентската част

Инсталирайте приложението на клиентския компютър. След това отидете на сървъра, отворете каталога ProgramFiles %/OpenVPN/Config и копирайте файловете от там CA.CRT, клиент.OVPN, User1.Crt, user1.Ключ в мрежова папка или на USB флаш устройство. Прехвърляме ги в подобна папка на клиентска машина.

Връзка

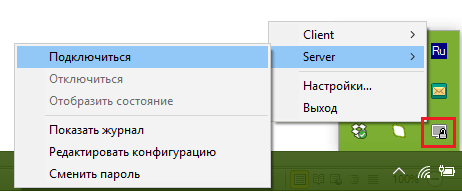

За да стартирате сървъра, щракнете върху етикета "OpenVPN GUI" на работния плот. В трията ще се появи сива икона. Щракнете върху него с правилния бутон на мишката, изберете командното меню "Сървър" И "Свържете се".

С успешна връзка иконата ще промени цвета на зелен. С неуспешни щракнете върху менюто "Вижте списанието": Това ще показва грешка.

Свързването на клиента се извършва по същия начин, само вместо "Сървър"Изберете в менюто"Клиент".

OpenVPN настройка под Ubuntu

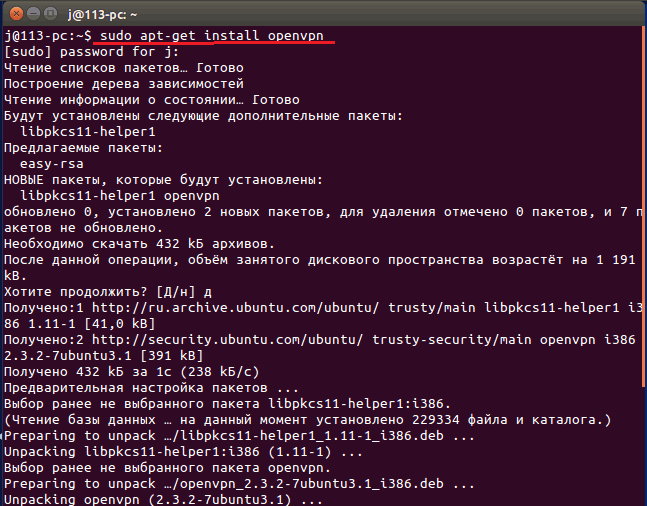

Започваме с факта, че като на Windows инсталираме пакета OpenVPN на сървър и клиентски машини. Директивата за инсталирането на версията на конзолата през терминала е следната: Sudo apt-get install openvpn. Ако желаете, можете да инсталирате графични версии на пакети от Центъра за приложения на Ubuntu.

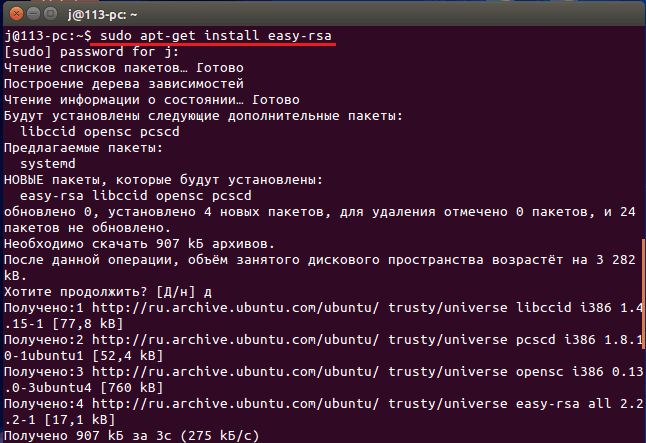

Най-важният компонент обаче е Easy-RSA модулът, предназначен за генериране на сертификати и клавиши, не е включен в Linux-Display. Той ще трябва да бъде инсталиран отделно, след като завърши командата: Судо Ап-Вземете Инсталирай Лесно-RSA.

Настройка на сървърната част

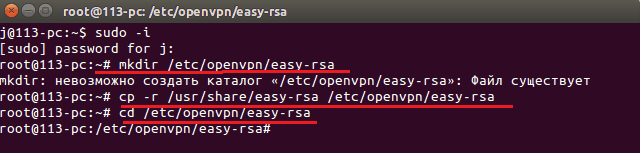

- След като инсталираме програмата и допълнителен модул, създаваме каталог “Лесно -rs"В папката /etc /openvpn: Судо mkdir/etc/openvpn/easy -rsa. Копирайте съдържанието от инсталационния сайт: Cp -r/usr/share/easy -rs/etc/openvpn/easy -rsa.

- След това отидете в нов каталог: Cd/etc/openvpn/easy -rs/ и започнете да създавате сертификати и ключове.

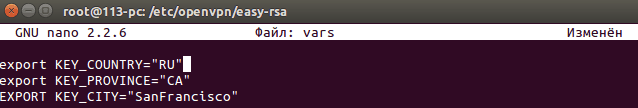

- Отворете променливите файлове на VARS с помощта на редактора на Nano Console (Analoge VARS.Прилеп в Windows) и импортирайте в него същите данни като в VARS.Прилеп, с променени стойности:

Key_country = ru

Key_provincy = ca

Key_city = sanfrancisco

Key_org = openvpn

Key_email = mail@host.Домейн

Key_cn = промяна

Key_name = промяна

Key_ou = промяна

PKCS11_MODULE_PATH = Changeme

PKCS11_PIN = 1234

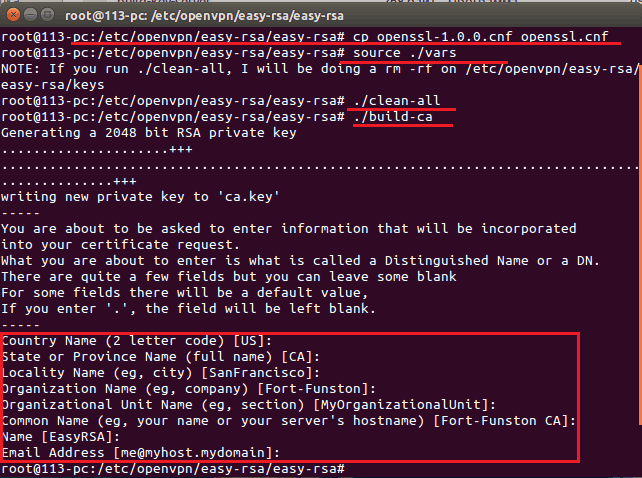

- Копирайте криптографския пакет OpenSSL: Cp OpenSSL-1.0.0.CNF OpenSl.CNF.

- Изтегляме променливи от VARS: Източник ./ /Vars.

- Изтриваме по -рано създадени данни: ./ /Чисти-всичко.

- Създаваме нов основен сертификат: ./ /Изграждане-CA. Блока от въпроси в рамката, които ни липсват.

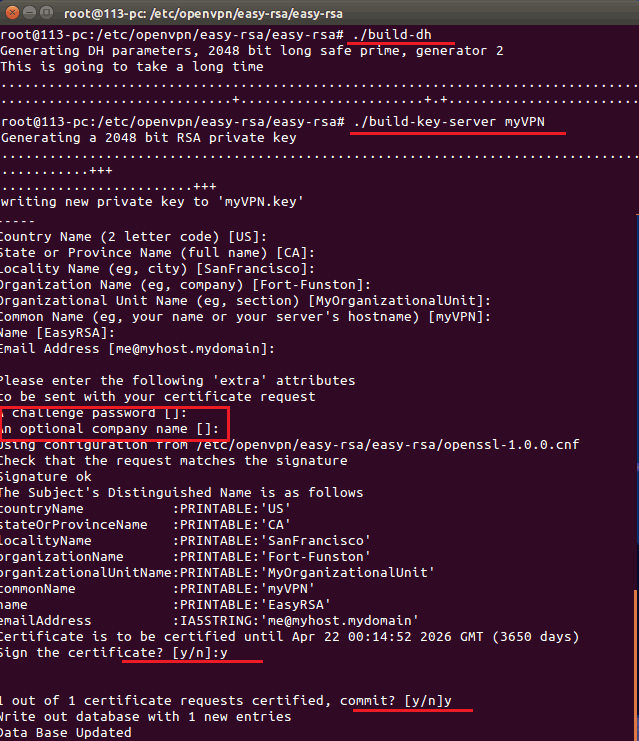

- След това - Ключът на Diffe Helman: ./ /Изграждане-Dh.

- Зад него е сертификатът на сървъра: ./ /Изграждане-Ключ-Сървър Myvpn (MyVPN, както си спомняте, е име, може да имате различни). Предаваме специалния блок (той е намален на екрана), отговаряме на последните 2 въпроса "Y".

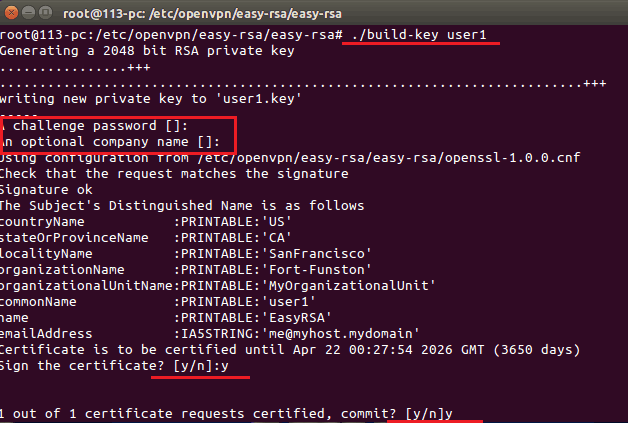

- Последното създаваме клиентски сертификат: ./ /Изграждане-Ключ user1 (Вместо "user1" можете да излезете с друго име). В същото време отново пропускаме блока, разпределен на екранизацията и отговаряме на „Y“ на последните два въпроса.

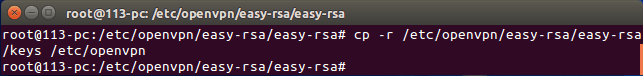

Всички създадени ключове и сертификати са запазени в субката / /и т.н./Openvpn/Лесно-RSA/Клавиши. Преместваме ги в папката /OpenVPN: Cp -r/etc/openvpn/easy -rs/keys/etc/openvpn.

На последния етап създаваме конфигурационен файл на сървъра в папката /etc /openvpn: Нано /и т.н./Openvpn/Сървър.Conf и го попълнете по същия начин, както попълни подобен документ на Windows. Единствената разлика са други начини:

CA/etc/openvpn/keys/ca.Crt

Dh/etc/openvpn/keys/dh2048.Пем

Cert/etc/openvpn/keys/myvpn.Crt

Ключ/etc/openvpn/keys/myvpn.Ключ

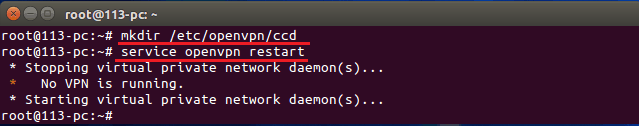

И накрая, ние създаваме каталог за конфигурацията на клиентските машини: mkdir/etc/openvpn/ccd, И Ние стартираме сървъра: Услуга OpenVPN Старт.

Ако сървърът не стартира, вероятно се прави грешка в конфигурацията. Информация за проблема може да бъде разгледана в документа/var/log/openvpn.Регистрирайте с команда Опашка -f/var/log/openvpn.log.

Настройка на клиентската част

След като инсталираме приложението на клиентската машина, прехвърляме ключа и сертификатите, генерирани на сървъра на сървъра, и създаваме конфигурация.

Ключови и сертификати - CA.Crt, user1.Crt И user1.Ключ, са в папката/etc/openvpn/keys. Копирайте ги на USB флаш устройство и ги поставете в едноименната папка на компютъра на клиента.

Конфигурационният файл се създава с помощта на Nano: Nano/etc/openvpn/клиент.Conf, и попълнете модела на Windows. Не забравяйте да предпишете правилните начини в него:

CA/etc/openvpn/keys/ca.Crt

Dh/etc/openvpn/keys/dh2048.Пем

Cert/etc/openvpn/keys/user1.Crt

Ключ/etc/openvpn/keys/user1.Ключ

Всичко е готово. За да се свържем със сървъра, използваме същата команда: Услуга OpenVPN Старт.

***

Инструкцията се оказа дълга, но всъщност изпълнението на тези действия отнема 5-10 минути. По -подробна информация за работата с OpenVPN е в раздела "Документация"Официален сайт за кандидатстване. Опитайте и ще успеете!

- « Не беше възможно да се установи Skype връзка как да се отървете от грешка

- Какво е хештеги? Как и къде да ги използвам? »