FIREVOL Настройка на Ubuntu

- 1793

- 126

- Lowell Altenwerth

Независимо от операционната система на защитната стена, е необходим инструмент за защита на персонален компютър от неоторизирани съобщения с хостове или мрежи. Във въвеждането ние обозначаваме само проблема, но "защо, защо и как" - по -долу. В тази статия ще измислим как да настроите защитна стена на Ubuntu.

FIREVOL Настройка на Ubuntu

Така че всичко е ясно за нас, първо ще разберем какво е Ubuntu и всъщност самата защитна стена, както се случва.

Какво е защитна стена и ubuntu

Първото нещо, което трябва да знаете, ако сте начинаещ - Ubuntu е семейството на Linux, тоест имаме Linux с всички последващи. Интерфейс, файлова система и всичко останало е родно, с някои промени, защото от тях Ubuntu е разпределен в отделна операционна система, която е включена в четирите най -популярни сред семейните потребители.

Защитна стена - Огнена стена, грубо казано, екран, който контролира целия входящ и изходящ трафик и ви позволява да ги контролирате: Разрешете или забранете. Linux в много аспекти е много по -безопасен от едни и същи прозорци и няма вируси, а файловата система е по -хладна (не фрагментирана), но това не означава, че можете да пренебрегнете сигурността и да игнорирате страхотната възможност да защитите данните си с a FIREVAL.

В различни версии на Linux с защитна стена нещата са различни, в нашия случай се предоставя стандартен прост UFW, конфигурацията на които в Ubuntu се случва с помощта на командния ред. Това е дълго, трудно и неудобно, особено когато копирането на команди, някои знаци могат да бъдат заменени с алтернатива и трябва да носите команди ръчно или като цяло, за да ги спечелите изцяло. Един обикновен потребител не е лесен за разбиране на тези диви и аз всъщност не искам, така че ще използваме графичната обвивка на GUFW, която ще ни позволи да контролираме възможностите на защитната стена без ненужни мъки, просто работим с програмния интерфейс.

Много мощни iptables е предварително инсталиран в запасния Linux, изключително трудно е да се справи с който неопитен потребител, така че Gufw е истински спасител. Нека разберем как да го инсталираме и конфигурираме.

Инсталация GUFW

Първоначално системата не е инсталирана в системата, така че трябва да я инсталираме, като се регистрираме на командния ред:

$ Sudo apt инсталирайте gufw

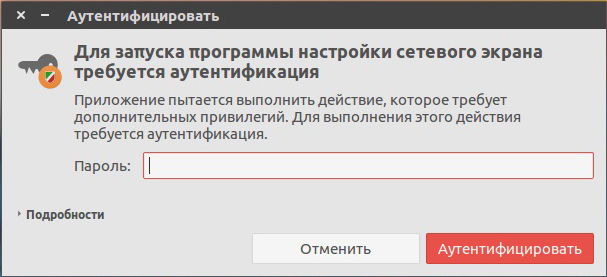

Стартираме програмата, въвеждаме паролата, тази, която въведете на входа на системата.

Въведете паролата

Защитната стена трябва да бъде добавена към натоварването на шината, така че всичките му конфигурации да останат непроменени, въведете в командния ред:

$ Sudo ufw enable

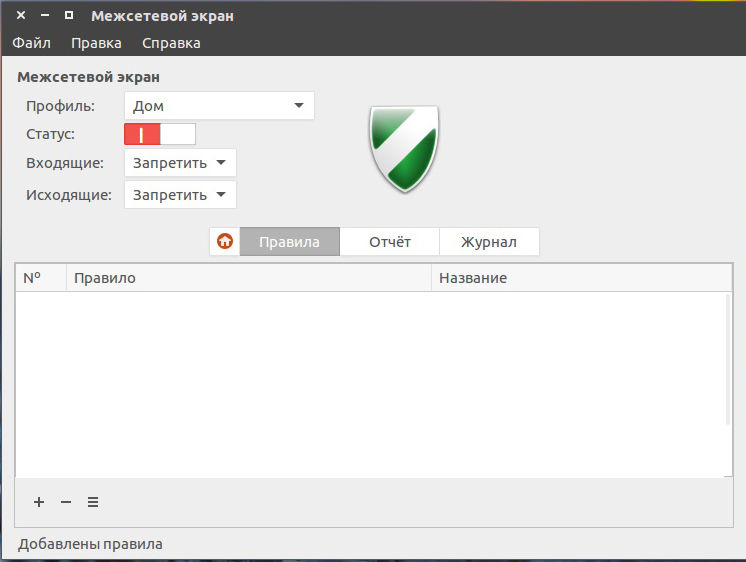

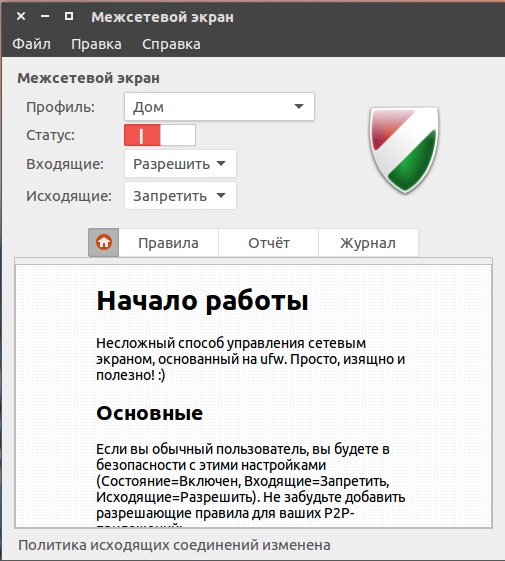

И така, имаме прозореца на програмата. Ние сме в раздела с полезна информация, можем да прочетем, че ще използваме и други раздели, но малко по -късно. На първо място, трябва да активираме програмата, за това щракнем върху превключвателя, всички налични функции се активират и стават достъпни за редактиране и промени.

За удобство програмата предоставя три профила: къща, обществено място, офис. На основния екран можем да поставим само общи настройки. Например, ако разбирате по -нататък в правилата, няма желание или възможност, можете просто да забраните входящия трафик и да разрешите изходящия.

Може да бъде забранено например входящ и изходящ трафик

Важно. Забраната и изходящите и изходящите трафик блокират всички връзки, просто няма да има достъп до интернет. Но това може да стане, ако след това добавите специални правила към надеждни процеси и програми.Преминавайки към „Редактиране“, „Параметри“ можете да промените общите настройки на приложението и да създадете свои собствени профили, за които впоследствие създавате отделни правила.

Може да бъде забранено например входящ трафик и да разреши изходящия

Настройка на GUFW

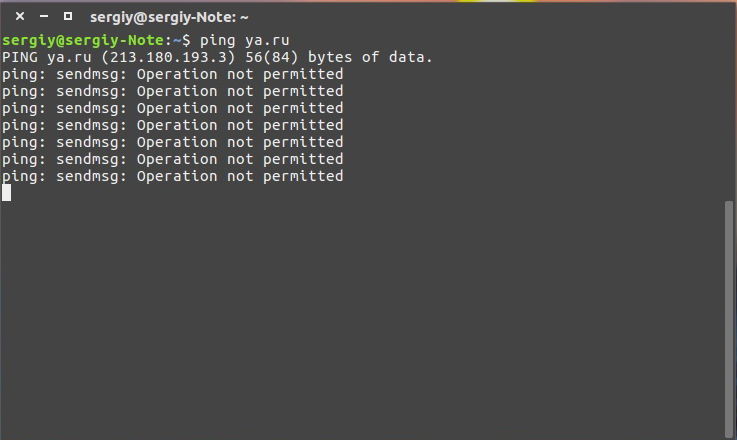

Започнете да настроите защитната стена на Ubuntu. На основния прозорец на програмата отиваме в раздела „Правила“, всъщност ще ги изтрием. Отдолу имаме три бутона + - и ≡, те означават съответно „добавете правилото“, „Изтриване на правилото“ и „Променете правилото“. Нека се опитаме да забраним както входящите, така и изходящите връзки, след което да създадем изключително правило за DNS. Проверяваме трафика с помощта на команда на командния ред:

$ ping ya.ru

Убедени сме, че няма достъп и действаме по -нататък.

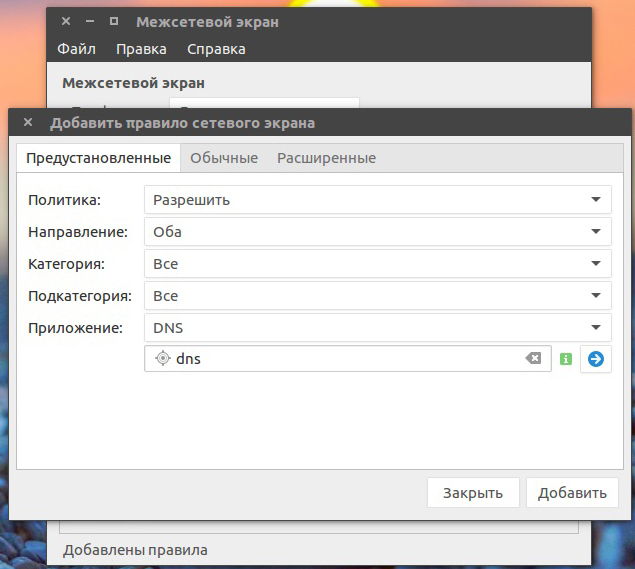

Кликнете върху „Добавяне на правилото“, трябва да изберем политика, нашата опция „позволете“. Можете също да изберете едната страна или и двете, за които ще бъде изпълнено правилото. Посочете приложението - DNS, търсенето може да бъде разделено на категории, за да се намери по -лесно. Щракнете върху бутона "Добавяне" и правилото се създава. Проверяваме промените в командния ред, използвайки същата фраза.

Добавяне на мрежов екран

Имаме IP, но ICMP все още е забранено какъв извод? Този метод за контрол на приложението не е универсален и не засяга всички портове. Особено за нас в прозореца на добавяне на правила, има допълнителни раздели „обикновени“ и „разширени“.

В раздела „Обикновеният“ не можем да изберем програмата, но можем да определим порта и протокола. И в "разширено" има възможност за контрол на изходящия и изходящ IP.

В най -общия случай трябва да разрешим работата на нашите браузъри и за това е необходимо да отворим специални портове. Но ние няма да се притесняваме и използваме възможностите на вградените и ще отидем в раздела „предотвратяване“, където ще създадем резолюция за HTTP и HTTPS. След подобни манипулации всички браузъри в системите ще могат да работят.

Не е необходимо да забраните всички връзки и след това да създавате индивидуални правила за разрешаване, можете да направите обратното: да разрешите всички връзки и след това да създадете забранителни правила.

Допълнителни функции

Бързо ще работим по двата останали раздела на главния прозорец.

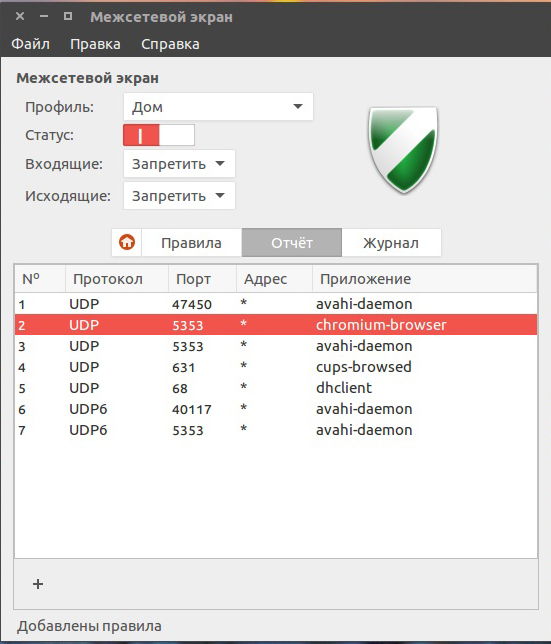

Разделът "Отчет" ни предоставя информация за програми и процеси, които искат да имат достъп. Въз основа на тази информация можем да идентифицираме нежелани приложения и да ги забраним с достъп, много удобен инструмент.

Доклад на GUFW

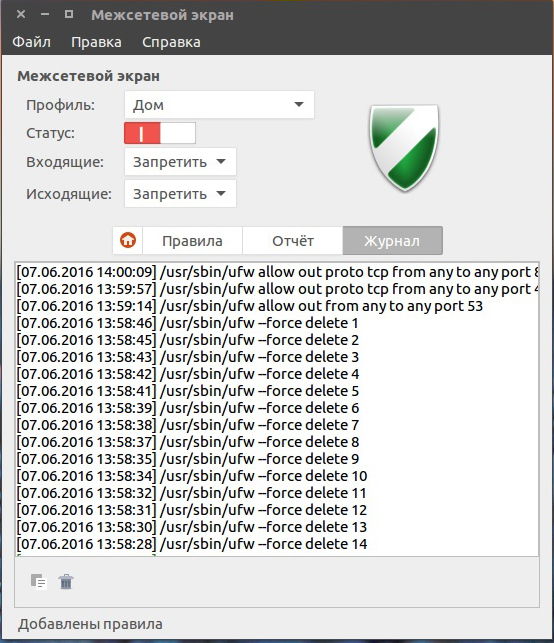

"Journal" ни позволява да проследяваме всички промени в настройките на програмата. Създадено правило - в списанието е регистриран ред, премахна правилото - същото.

Проследяване на работата на програмата

Заключение

Настройката на Firevola Ubuntu се свежда до създаването и отстраняването на правилата, тук е изграден принципът на експлоатация на защита. Както видяхме, няма нищо сложно или свръхестествено в инсталацията и настройката, всичко е доста просто и ясно. Всеки потребител е в състояние да конфигурира защитната стена за себе си и той трябва да направи точно това, защото всяка машина има свой набор от програми, разбира се, че всяка машина се нуждае от собствен набор от забрани и разрешителни.

Ако имате въпроси, попитайте ги в коментарите.