VPNFilter - Причини и методи за отстраняване на вируса

- 4869

- 1196

- Sheldon Heller

Новата злонамерена програма, известна като Microtic VPNFilter, наскоро идентифицирана от Cisco Talos Intelligence Group, вече е заразила повече от 500 000 маршрутизатори и мрежови устройства за съхранение (NAS), много от които са на разположение на малките предприятия и офиси. Това, което този вирус прави особено опасно - той има така наречената "постоянна" способност да навреди, което означава, че няма да изчезне само защото рутерът ще бъде рестартиран.

Как да премахнете вирусния в -vpnfilter.

Какво е vpnfilter

Според Symantec „Данните от Symantec Lure и сензорите показват, че за разлика от други заплахи IoT, VPNFilter вирусът не изглежда да сканира и се опитва да зарази всички уязвими устройства по света“ ". Това означава, че има определена стратегия и целта на инфекцията. Като потенциални цели, Symantec дефинира устройства от Linksys, Mikrotik, Netgear, TP-Link и QNAP.

И така, как са заразени устройствата? Това са недостатъци в софтуера или хардуера, които създават един вид гръб, чрез който нападателят може да наруши работата на устройството. Хакерите използват стандартни имена и пароли по подразбиране, за да заразят устройства или да получат достъп чрез известна уязвимост, които трябва да бъдат коригирани с помощта на редовни актуализации на софтуера или фърмуер. Това е същият механизъм, който доведе до масови смущения от Equifax миналата година и това е може би най-големият източник на кибер-валвост!

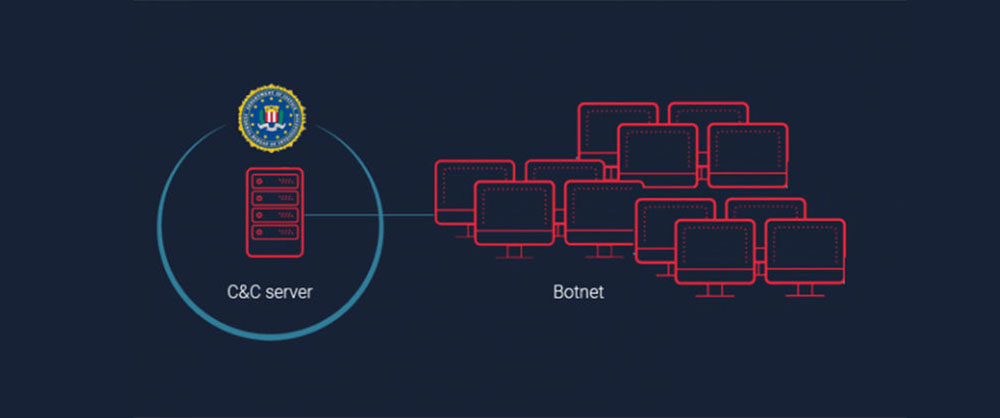

Също така не е ясно кои са тези хакери и какви са техните намерения. Има предположение, че е планирана голяма атака на мащаба, която ще направи заразените устройства безполезни. Заплахата е толкова обширна, че наскоро Министерството на правосъдието и ФБР обявиха, че съдът е взел решение да конфискува устройства, заподозрени в хакване. Решението на съда ще помогне да се идентифицират устройствата, да нарушават способността на хакерите да отвличат лична и друга поверителна информация и да извършват подривни кибератаки от Trojan VPNFilter.

Как работи вирусът

VPNFilter използва много сложен метод за инфекция в две етапи, чийто цел е вашият компютър, за да стане жертва на разузнавателни данни и дори операции за описание. Първият етап на вируса включва рестартирането на вашия рутер или концентратор. Тъй като злонамереният VPNFilter е насочен предимно към рутери, както и други устройства, свързани с интернет, както и зловреден софтуер в Mirai, това може да се случи в резултат на автоматична атака на ботанската мрежа, която не се прилага в резултат на резултат от автоматична атака на ботанската мрежа, която не се прилага в резултат на резултат от автоматична атака на мрежа Успешен компромис на централните сървъри. Инфекцията възниква с помощта на експлоатация, което причинява рестартиране на интелигентното устройство. Основната цел на този етап е да се получи частичен контрол и да се даде възможност за внедряване на етап 2 след завършването на процеса на презареждане. Фази на етап 1, както следва:

- Качва снимка от Photobucket.

- Изследователите се стартират и метаданните се използват за обаждане на IP адреси.

- Вирусът е свързан към сървъра и зарежда вредната програма, след която автоматично я изпълнява.

Според изследователите, като отделни адреси на URL с първия етап на инфекция са библиотеки на фалшиви потребители на фото обекти:

- Com/потребител/nikkireed11/библиотека

- Com/потребител/kmila302/библиотека

- Com/потребител/lisabraun87/библиотека

- Com/user/eva_green1/библиотека

- Com/потребител/monicabelci4/библиотека

- Com/потребител/katyperry45/библиотека

- Com/потребител/saragray1/библиотека

- Com/потребител/millerfred/библиотека

- Com/потребител/jenifraniston1/библиотека

- Com/потребител/amandaseyyfreed1/библиотека

- Com/потребител/suwe8/библиотека

- Com/потребител/bob7301/библиотека

Веднага след стартирането на втория етап на инфекция, действителните възможности на злонамерен VPNFilter стават по -обширни. Те включват използването на вируса в следните действия:

- Свързва се със сървъра C&C.

- Изпълнява Tor, p.С. и други приставки.

- Извършва злонамерени действия, които включват събиране на данни, команди, съхранение на съхранение, управление на устройството.

- Способни да извършват дейности за саморазрушаване.

Свързани с втория етап на IP адреси за инфекция:

- 121.109.209

- 12.202.40

- 242.222.68

- 118.242.124

- 151.209.33

- 79.179.14

- 214.203.144

- 211.198.231

- 154.180.60

- 149.250.54

- 200.13.76

- 185.80.82

- 210.180.229

В допълнение към тези два етапа, изследователите на киберсигурността в Cisco Talos също съобщават за сървъра на 3 -ти етап, целта на който все още не е известна.

Уязвими рутери

Не всеки рутер може да страда от vpnfilter. Symantec описва подробно кои рутери са уязвими. Към днешна дата VPNFilter е в състояние да зарази Linksys, Mikrotik, Netgear и TP-Link рутери, както и QNAP на мрежова връзка (NAS). Те включват:

- Linksys E1200

- Linksys E2500

- Linksys WRVS4400N

- Mikrotik Router (за рутери с облачно ядро на версия 1016, 1036 и 1072)

- Netgear DGN2200

- Netgear R6400

- Netgear R7000

- Netgear R8000

- Netgear WNR1000

- Netgear WNR2000

- QNAP TS251

- QNAP TS439 Pro

- Други устройства на NAS QNAP със софтуер QTS

- TP-Link R600VPN

Ако имате някое от горните устройства, проверете страницата за поддръжка на вашия производител за актуализации и съвети относно премахването на VPNFilter. Повечето производители вече имат актуализация на фърмуера, която трябва напълно да ви предпази от VPNFilter Attack Vectors.

Как да определим, че маршрутизаторът е заразен

Невъзможно е да се определи степента на инфекция на рутера дори да се използва антивируса на Касперски. Itshnoves на всички водещи световни компании все още не са решили този проблем. Единствените препоръки, които те могат да предложат засега, е да нулират устройството до фабричните настройки.

Дали рестартирането на рутера ще помогне да се отървете от инфекцията с vpnfilter

Превръщането на рутера ще помогне да се предотврати развитието на вируса само на първите два етапа. Той все още ще остане следи от злонамерен софтуер, който постепенно ще зарази рутера. Нулирайте устройството до фабричните настройки ще ви помогне да разрешите проблема.

Как да изтриете VPNFilter и да защитите вашия рутер или NAS

В съответствие с препоръките на Symantec е необходимо да рестартирате устройството и след това незабавно да се прилагат всички действия, необходими за актуализиране и мигане. Звучи просто, но отново, липсата на постоянно актуализиране на софтуера и фърмуера е най -честата причина за Cybercus. Netgear също така съветва потребителите на своите устройства да изключат всички възможности за дистанционно управление. Linksys препоръчва да рестартирате своите устройства поне веднъж няколко дни.

Простото пречистване и нулиране на вашия рутер не винаги елиминира напълно проблема, тъй като злонамерен софтуер може да представлява сложна заплаха, която може дълбоко да удари обектите на фърмуера за вашия рутер. Ето защо първата стъпка е да проверите дали вашата мрежа е изложена на риск от тази злонамерена програма. Изследователите на Cisco силно препоръчват това, като изпълняват следните стъпки:

- Създайте нова група хостове с името "vpnfilter c2" и го направете разположено под външните хостове чрез Java потребителски интерфейс.

- След това потвърдете, че групата обменя данни, като проверява „контактите“ на самата група на вашето устройство.

- Ако няма активен трафик, изследователите съветват мрежовите администратори да създадат тип сигнал за изключване, който чрез създаване на събитие и избор на хост в уеб интерфейса на потребителя, уведомява веднага щом се случи трафик в хост групата.

В момента трябва да рестартирате рутера. За да направите това, просто го изключете от източника на захранване за 30 секунди, след което го свържете обратно.

Следващата стъпка ще бъде нулирането на настройките на вашия рутер. Информация за това как да направите това, ще намерите в ръководството в кутията или на уебсайта на производителя. Когато отново заредите рутера си, трябва да се уверите, че версията му за фърмуер е последната. Отново се свържете с документацията, приложена към рутера, за да разберете как да го актуализирате.

Важно. Никога не използвайте потребителското име и паролата по подразбиране за администриране. Всички рутери на един и същи модел ще използват това име и парола, което опростява промяната в настройките или инсталирането на злонамерени.Никога не използвайте интернет без силна защитна стена. На риск от FTP сървъри, NAS сървъри, Plex сървъри. Никога не оставяйте отдалеченото администриране на включените. Това може да бъде удобно, ако често сте далеч от вашата мрежа, но това е потенциална уязвимост, която всеки хакер може да използва. Винаги бъдете в крак с най -новите събития. Това означава, че трябва редовно да проверявате новия фърмуер и да го инсталирате отново, тъй като актуализациите се пускат.

Дали е необходимо да се изпусна настройките на рутера, ако устройството ми отсъства в списъка

Базата данни на рутери, изложени на риск. Както и проверете актуализациите на фърмуера на уебсайта на производителя и наблюдавайте блога или съобщенията му в социалните мрежи.

- « Сървърът е да шината в PUBG - причини за грешки и начини за премахването му

- Контакт Блокиране в Telegram »