Епидемични отговори на Wannacry на чести въпроси и развенчаване на заблуди на потребителите

- 2662

- 143

- Ms. Jimmie Douglas

Съдържание

- "Дяволът" е наистина ужасен

- Как се разпространява WannaCry

- Който е заплашен от атаката на Wannacry и как да се предпазите от нея

- Как работи вирусът, какво е криптирано

- Какво да правя, ако WannaCry вече е заразил компютъра

- Как да живеем този живот допълнително

И за факта, че фрагментарната информация не дава пълно разбиране на ситуацията, пораждайте спекулации и оставете след себе си повече въпроси, отколкото отговори. За да разберем какво всъщност се случва, на кого и какво заплашва, как да се предпази от инфекция и как да дешифрира файловете, повредени от WannaCry, е посветено на днешната статия.

"Дяволът" е наистина ужасен

Не разбирам какъв шум наоколо Wannacry? Има много вируси, новите се появяват постоянно. И този е специален?

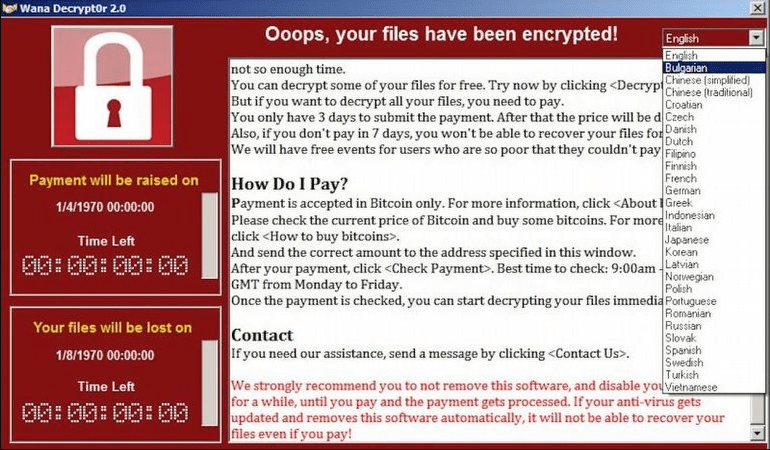

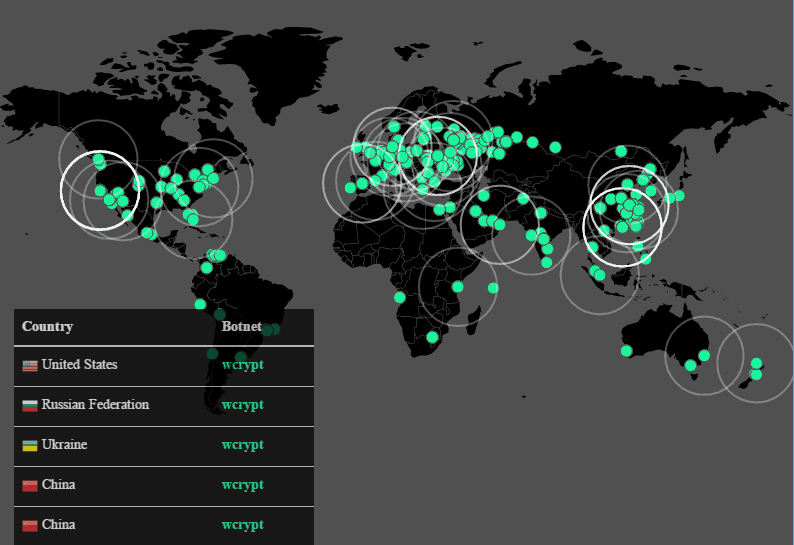

WannaCry (други имена wanacrypt0r, wana decrypt0r 2.0, Wannacrypt, Wncry, Wcry) - Не съвсем обикновена кибер нула. Причината за тъжната му слава е гигантското количество причинени щети. Според Европол той е нарушил работата на над 200 000 компютъра, управляващи прозорци в 150 страни по света, и щетите, които техните собственици са претърпели повече от 1 000 000 000 долара. И това е само през първите 4 дни на разпределение. Повечето жертви - в Русия и Украйна.

Знам, че вирусите проникват в компютъра през сайтове за възрастни. Не посещавам такива ресурси, така че нищо не ме заплашва.

Вирус? Имам и проблем. Когато вирусите започват на моя компютър, стартирам помощната програма *** и след половин час всичко е наред. И ако не помогне, преинсталирам Windows.

Вирус вирус - раздор. WannaCry - Trojan Monitor, мрежов червей, способен да се разпространява през местни мрежи и интернет от един компютър на друг без човешко участие.

Повечето злонамерени програми, включително криптиране, започват да работят само след като потребителят „поглъща стръвта“, тоест кликва върху връзката, отвори файла и т.н. P. A За да се заразите с wannaCry, изобщо няма нужда да правите нищо!

Веднъж на компютър с Windows, зловредният софтуер за кратко време криптира по-голямата. В случай на забавяне, той заплашва да декриптира файловете невъзможно след 7 дни.

В същото време вредните търсят вратички за проникване в други компютри и ако го намерят, заразява цялата локална мрежа. Това означава, че резервните копия на файлове, съхранявани на съседни машини, също стават неизползваеми.

Премахването на вируса от компютър не води до декриптиране на файлове! Преинсталиране на операционната система - също. Напротив, когато с инфекция с шисти, и двете действия могат да ви лишат от възможността да възстановите файловете, дори ако има валиден ключ.

Така че да, „дяволът“ е доста ужасен.

Как се разпространява WannaCry

Всички лъжете. Вирусът може да проникне в моя компютър само ако го изтегля сам. И аз съм бдителен.

Много вредни програми са в състояние да заразяват компоненти (и мобилни устройства, между другото) чрез уязвимости - грешки в кода на компонентите на операционната система и програми, които отварят кибер -Матурите на възможността да използват отдалечена машина за свои собствени цели. По-специално WannaCry се разпространява чрез 0-дневната уязвимост в SMB протокола (уязвимостите с нулев ден се наричат грешки, които не са коригирани в момента на тяхната работа от злонамерени/шпионини).

Тоест, за да заразите компютъра с чипър-чип-чип, две условия са достатъчни:

- Връзка с мрежа, в която има други заразени автомобили (Интернет).

- Присъствието в системата на горната вратичка.

Откъде идва тази инфекция? Това са триковете на руските хакери?

Според някои доклади (не отговарям за надеждност), пропастта в протокола на SMB мрежата, който служи за законен отдалечен достъп до файлове и принтери в Windows, е първият, който откри американската агенция за национална сигурност. Вместо да я съобщават в Microsoft, така че да коригират грешката там, те решиха да я използват сами и да развият експлоатация (програма, която използва уязвимост).

Впоследствие тази експлозия (кодово име EternalBlue), която служи известно време за проникване в компютри без знанието на собствениците, беше откраднат от хакери и създаде основата на създаването на изнудването на WannaCry. Тоест, благодарение на не напълно правните и етични действия на строителството на държавата на САЩ, вирусите -опустошители научиха за уязвимостта.

Авторството на криптирането определено не е установено.

Деактивирах инсталирането на актуализации Windows. Нафиг е необходим, когато всичко работи без тях.

Причината за такова бързо и голямо разпространение на епидемията е липсата на „пластир“ по това време - актуализиране на Windows, което може да затвори Wanna Cry Coofle. Защото за да го развие, отне време.

Днес такъв пластир съществува. Потребителите, които актуализират системата автоматично, я получават през първите часове след пускането. И тези, които вярват, че актуализациите не са необходими все още са под заплаха от инфекция.

Който е заплашен от атаката на Wannacry и как да се предпазите от нея

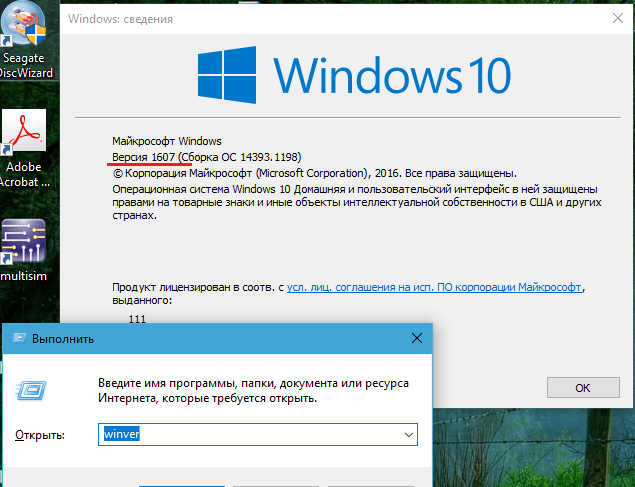

Доколкото знам, повече от 90% от заразените компютри Wannacry, работи под контрола Windows 7. Имам "дузина", което означава, че нищо не ме заплашва.

Опасностите за инфекция на Wannacry са обект на всички операционни системи, които използват SMB V1 протокол на мрежата. Това:

- Уиндоус експи

- Windows Vista

- Windows 7

- Windows 8

- Windows 8.1

- Windows RT 8.1

- Windows 10 V 1511

- Windows 10 V 1607

- Windows Server 2003

- Windows Server 2008

- Windows Server 2012

- Windows Server 2016

Забраната в мрежата днес се рискува от потребителите на системи, на които не е инсталирана Критична актуализация на сигурността MS17-010 (Предлага се за безплатно изтегляне от Technet.Microsoft.Com, на който се показва връзката). Пачове за Windows XP, Windows Server 2003, Windows 8 и други неподдържани OSS могат да бъдат изтеглени От тази страница поддръжка.Microsoft.Com. Той също така описва методите за проверка на наличието на спестовна актуализация.

Ако не знаете версията на ОС на вашия компютър, щракнете върху комбинацията на клавиша Win+R и изпълнете Winver.

За да засили защитата, както и ако е невъзможно да се актуализира системата сега, Microsoft предоставя инструкции за временно изключване на SMB версия 1. Те са Тук И Тук. Освен това, но не е задължително да затворите през защитната стена 445 TCP порт, който обслужва SMB.

Имам най -добрия антивирус в света ***, мога да направя всичко с него и не се страхувам от нищо.

Разпределението на WannaCry може да възникне не само по горния самостоятелен начин, но и по обичайните начини -чрез социални мрежи, E -mail, заразени и фишинг уеб ресурси и т.н. Д. И има такива случаи. Ако изтеглите и стартирате злонамерената програма ръчно, тогава нито антивирус, нито кръпки, които покриват уязвимости, те ще спестят от инфекция.

Как работи вирусът, какво е криптирано

Да, нека да кодира какво иска. Имам приятел на програмист, той ще дешифрира всичко за мен. В крайни случаи ще намерим ключовия метод.

Е, криптирайте няколко файла и какво? Това няма да ме спре да работя на моя компютър.

За съжаление, няма да се дешифрира, тъй като няма да има начини да се хапне криптирането на RSA-2048, което използва Wanna Cry, и няма да се появи в обозримо бъдеще. И той няма да криптира няколко файла, но почти всички.

Няма да дам подробно описание на работата на злобата, която се интересува, може да се запознае с неговия анализ, например в блога на Microsoft Matt Suiche Expert. Ще отбележа само най -значимите точки.

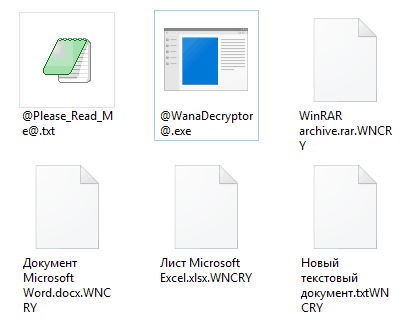

Файловете с разширения се подлагат на криптиране: .Док, .Docx, .Xls, .XLSX, .Ppt, .Pptx, .PST, .OST, .MSG, .EML, .vsd, .vsdx, .текст, .CSV, .Rtf, .123, .Wks, .WK1, .Pdf, .Dwg, .onetoc2, .Snt, .Jpeg, .Jpg, .Docb, .Докм, .Точка, .DOTM, .dotx, .XLSM, .XLSB, .Xlw, .Xlt, .Xlm, .XLC, .Xltx, .Xltm, .Pptm, .Гърне, .Pps, .Ppsm, .Ppsx, .Ppam, .Potx, .Потен, .Edb, .HWP, .602, .Sxi, .STI, .Sldx, .SLDM, .SLDM, .VDI, .Vmdk, .VMX, .GPG, .AES, .ДЪГА, .Paq, .BZ2, .Tbk, .Bak, .Катран, .Tgz, .GZ, .7Z, .Rar, .Цип, .Резервно копие, .ISO, .VCD, .BMP, .Png, .Gif, .Сурово, .CGM, .Тиф, .Тиф, .Неф, .Psd, .Ai, .SVG, .Djvu, .M4U, .M3U, .Средата, .WMA, .Flv, .3G2, .MKV, .3GP, .MP4, .mov, .Ави, .ASF, .Mpeg, .VOB, .Mpg, .WMV, .Фла, .SWF, .Wav, .mp3, .Sh, .Клас, .буркан, .Java, .RB, .Asp, .Php, .Jsp, .Brd, .Sch, .dch, .Dip, .PL, .Vb, .VBS, .PS1, .Прилеп, .Cmd, .JS, .ASM, .з, .PAS, .CPP, .° С, .Cs, .Суо, .Sln, .Ldf, .MDF, .Ибд, .Myi, .Myd, .Frm, .ODB, .Dbf, .Db, .MDB, .Accdb, .SQL, .Sqletedb, .Sqlite3, .ASC, .Lay6, .Лежи, .MML, .SXM, .OTG, .ODG, .UOP, .Std, .SXD, .OTP, .ODP, .WB2, .Slk, .Dif, .STC, .SXC, .Ots, .ODS, .3dm, .Макс, .3ds, .uot, .Stw, .SXW, .Ott, .ODT, .Пем, .P12, .Csr, .Crt, .Ключ, .Pfx, .Der.

Както можете да видите, ето документи, снимки, видео-аудио, архиви, поща и файлове, създадени в различни програми ... Zlovred се опитва да достигне до всеки системен каталог.

Криптираните обекти получават двойно разширение С WnCry, Например, „Document1.Док.Wncry ".

След криптиране вирусът копира изпълнимия файл във всяка папка @[email protected] - уж за декриптиране след откуп, както и текстов документ @Моля_read_me@.текст С потребителско съобщение.

След това той се опитва да изтреби копия на сянка и точки за възстановяване на Windows. Ако UAC работи в системата, потребителят трябва да потвърди тази операция. Ако отхвърлите заявката, ще има шанс да възстановите данните от копия.

Wannacry прехвърля клавиши за криптиране в командните центрове, разположени в мрежата на TOR, и след това ги премахва от компютъра. За да търси други уязвими машини, той сканира локалната мрежа и произволни IP диапазони в интернет и откривайки, прониква във всичко, което може да стигне до.

Днес анализаторите знаят няколко модификации на WannaCry с различни механизми за разпространение и в близко бъдеще е необходимо да се очаква нови.

Какво да правя, ако WannaCry вече е заразил компютъра

Виждам как файловете променят разширенията. Какво се случва? Как да го спра?

Шифроването е несимунен процес, въпреки че не е твърде дълго. Ако сте успели да го забележите, преди да се появи съобщението за изнудване на екрана, можете да запазите част от файловете, като незабавно изключите мощността на компютъра. Не завършването на системата, а Издърпване на вилица от гнездо!

Когато зареждате прозорци в нормално, криптирането ще продължи, така че е важно да се предотврати. Следващото стартиране на компютъра трябва да се случи или в безопасен режим, в който вирусите не са активни, или от друг носител на обувката.

Освен това, вашата задача е само за да копирате оцелелите файлове на подвижен диск или флаш устройство. След това можете да пристъпите към унищожаването на копелето.

Моите файлове са криптирани! Вирусът изисква откуп за тях! Какво да правя, как да дешифрирам?

Декриптирането на досиетата след WannaCry е възможно само ако има таен ключ, който нападателите обещават да предоставят веднага щом жертвата им прехвърли количеството откуп. Подобни обещания обаче почти никога не са изпълнени: защо дистрибуторите на злонамерените да се притесняват, ако вече са получили това, което искат?

В някои случаи можете да разрешите проблема без откуп. Към днешна дата са разработени 2 Wannacry декодера: Wannakey (Автор Адриен Гинет) и Wanakiwi (Автор Бенджамин Делпи). Първият работи само в Windows XP, а вторият, създаден въз основа на първия, е в Windows XP, Vista и 7 X86, както и в Northern Systems 2003, 2008 и 2008r2 x86.

Алгоритъмът на работата на двата декодера се основава на търсенето на тайни ключове в паметта на процеса на криптиране. Това означава, че само тези, които нямат време да рестартират компютъра, имат шанс да декриптират. И ако не е минало много много време след криптиране (паметта не е презаписана от друг процес).

Така че, ако сте потребител на Windows XP-7 X86, първото нещо, което трябва да направите, след като се появи съобщението на откупа, е да изключите компютъра от локалната мрежа и интернет и да стартирате Wanakiwi Decoder, изтеглено на друго устройство. Не извършвайте други действия на компютъра, преди да извлечете ключа!

Можете да се запознаете с описанието на работата на Decoder Wanakiwi в друг блог на Matt Suiche.

След дешифриране на файловете, стартирайте антивируса, за да премахнете злото и задайте пластира, който затваря начините на неговото разпространение.

Днес Wannacry разпознава почти всички антивирусни програми, с изключение на тези, които не са актуализирани, така че почти всеки.

Как да живеем този живот допълнително

Епидемията на троянския обратен със самоходни имоти открива света изненадано. За всички видове услуги за сигурност се оказа толкова неочаквано, колкото началото на зимата на 1 декември за общински услуги. Причината е небрежността и може би. Последствията - непоправими загуби и загуби на данни. И за създателите на злонамерените - стимулът да продължи в същия дух.Според анализаторите, Wanacry донесе на дистрибуторите много добри дивиденти, което означава, че атаките като това ще бъдат повторени. И тези, които са били пренесени сега, не е задължително да носят. Разбира се, ако не се притеснявате предварително.

Така че, така че не е нужно да плачете над криптирани файлове:

- Не отказвайте да инсталирате актуализациите на операционната система и приложенията. Това ще ви предпази от 99% от заплахите, които се разпространяват чрез незабранени уязвимости.

- Продължавайте да контролирате акаунти - UAC.

- Създайте резервни копия на важни файлове и ги съхранявайте на друг физически носител или за предпочитане на няколко. Оптимално е да се използват разпределени бази данни за съхранение на данни в корпоративните мрежи, домашните потребители могат да приемат безплатни облачни услуги като Yandex Disk, Google Disk, OneDrive, Megasynk и др. Д. Не поддържайте тези приложения да бъдат стартирани, когато не ги използвате.

- Изберете надеждни операционни системи. Windows XP не е.

- Инсталирайте сложния антивирус на класа по интернет за сигурност и допълнителна защита срещу изнудници, например, Kaspersky Endpoint Security. Или аналози на други разработчици.

- Увеличаване на грамотността при противодействие на троянците-смени. Например, антивирусен доставчик на д -р.Web подготви курсове за обучение за потребители и администратори на различни системи. Много полезна и важното, надеждна информация се съдържа в блогове на други A/V разработчици.

И най -важното: дори и да сте ранени, не прехвърляйте пари на нападателите за декодиране. Вероятността да бъдете измамени е 99%. Освен това, ако никой не плаща, бизнесът на изнудване ще стане безсмислен. В противен случай разпространението на такава инфекция само ще расте.

- « Блокиране на VK в Украйна как да възстановите достъпа и да защитите правото си на информация

- По -висока скорост, повече място как да замените твърдия диск на лаптоп »